Protocolos de Rede Vulneráveis

Oque são Protocolos de Rede?

Protocolos de rede são os conjuntos de normas que permitem duas ou mais máquinas conectadas à internet se comuniquem. Essas normas operam como uma linguagem universal, que pode ser interpretada por dispositivos (computadores, notebooks, celulares, ...) de qualquer fabricante, por meio de qualquer sistema operacional.

Eles são responsáveis por pegar os dados transmitidos pela rede e dividi-los em pequenos pedaços, que são chamados de pacotes. Cada pacote carrega em si informações de endereçamento de origem e destino. Os protocolos também são responsáveis pela sistematização das fases de estabelecimento, controle, tráfego e encerramento.

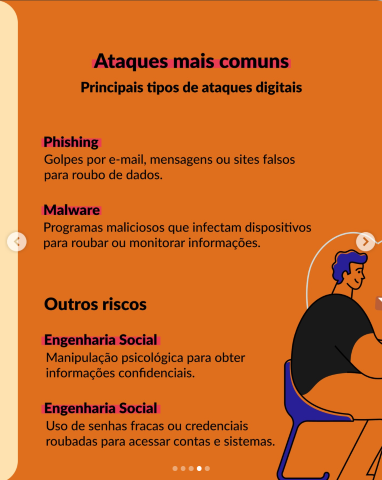

Porém algumas normas apresentam falhas que podem ser exploradas para fornecer ao atacante algum tipo de benefício.

Abaixo você encontrará uma lista com alguns protocolos monitorados pela FURG, porque são vulneráveis e alguns links de estudo.

Monitoramento

Monitoramento da Rede da Dados

Veja a lista com alguns protocolos vulneráveis a ataques, que são monitorados na FURG

Oque é o CGSI?

Comitê Gestor de Segurança da Informação

O Comitê Gestor de Segurança da Informação (CGSI) é um grupo composto por representantes-chave para a segurança da informação da FURG e tem como principal responsabilidade a gestão e o direcionamento das atividades relacionadas à segurança da informação. Seu propósito fundamental é garantir a proteção, confidencialidade, integridade e disponibilidade dos dados e informações da instituição.

As principais atribuições de um Comitê Gestor de Segurança da Informação podem incluir:

-

Elaboração de Políticas e Normas: O CGSI é responsável por estabelecer políticas, normas e diretrizes relacionadas à segurança da informação, definindo os padrões que devem ser seguidos por todos os membros da organização.

-

Planejamento Estratégico: O comitê deve desenvolver um plano estratégico de segurança da informação que esteja alinhado com os objetivos gerais da organização, identificando riscos, ameaças e vulnerabilidades relevantes.

-

Avaliação de Riscos: Realizar avaliações periódicas dos riscos à segurança da informação da instituição, de modo a identificar áreas de vulnerabilidade e tomar medidas proativas para mitigá-las.

-

Implementação de Medidas de Segurança: O CGSI é responsável por implementar medidas e controles de segurança adequados para proteger a infraestrutura tecnológica, sistemas, redes e informações críticas da organização.

-

Gerenciamento de Incidentes: Em caso de incidentes de segurança, o comitê deve coordenar as ações para responder de forma rápida e eficaz, minimizando os impactos e restaurando a normalidade das operações.

-

Conscientização e Treinamento: Promover programas de conscientização e treinamento em segurança da informação para todos os funcionários, usuários e colaboradores da organização.

-

Monitoramento e Auditoria: Realizar monitoramento contínuo dos sistemas e infraestrutura de TI para identificar possíveis ameaças e garantir que os controles de segurança estejam sendo efetivamente aplicados. Além disso, realizar auditorias periódicas para verificar a conformidade com as políticas e normas estabelecidas.

-

Compartilhamento de Informações: O CGSI pode ser um ponto central para o compartilhamento de informações sobre ameaças e incidentes de segurança com outras organizações ou órgãos externos, contribuindo para uma colaboração mais ampla em questões de cibersegurança..

Composição do Comitê

A portaria 1520-2022 do Gabinete do Reitor apresentas as competências e designa os membros do CGSI:

1520-2022 do Gabinete do Reitor

A portaria 2419-2022 do Gabinete do Reitor modifica os membros do comitê.

2419-2022 do Gabinete do Reitor

A portaria 1634-2023 do Gabinete do Reitor modifica os membros do comitê.

1634-2023 do Gabinete do Reitor

A portaria 1037-2024 do Gabinete do Reitor modifica os membros do comitê.

1037-2024 do Gabinete do Reitor

A portaria 1914-2024 do Gabinete do Reitor modifica os membros do comitê.

1914-2024 do Gabinete do Reitor

A portaria 2079/2024 do Gabinete do Reitor modifica os membros do comitê.

2079/2024 do Gabinete do Reitor

A portaria 2726/2024 do Gabinete do Reitor modifica os membros do comitê.

2726/2024 do Gabinete do Reitor

A portaria 2802/2024 do Gabinete do Reitor modifica os membros do comitê.

2802/2024 do Gabinete do Reitor

A portaria 878/2025 do Gabinete do Reitor modifica os membros do comitê.

878/2025 do Gabinete do Reitor

A portaria 17/2026 do Gabinete do Reitor modifica os membros do comitê.

Panorama em teste

Política de Segurança da Informação

Entenda a Política de Segurança da Informação.

Processos da SI

Processos da Segurança da Informação

- Classificação e Tratamento da Informação;

- Gestão de Ativos e Recursos de TI;

- Gestão de Controle de Acesso;

- Backup de Dados e Informações;

- Gestão de Riscos de Segurança da Informação;

- Gestão de Incidentes de Segurança da Informação;

- Gestão de Continuidade de Negócios;

- Gestão de Mudanças.

Segurança da Informação

Campanha informativa orienta comunidade acadêmica sobre boas práticas digitaisPequenas atitudes no dia a dia ajudam a proteger dados, sistemas e pessoas. Participe da nossa campanha e aprenda como se proteger no mundo digital com dicas simples e práticas. Informação segura começa com você. |

Segurança da Informação

Oque é segurança da informação?

É o uso de Medidas técnicas, políticas e de conscientização para garantir a Confidencialidade, Integridades, Disponibilidade, Autenticidade e Conformidade durante todo o ciclo de vida da informação, independente do meio em que ela se encontra.