Protocolos de Rede Vulneráveis

Oque são Protocolos de Rede?

Protocolos de rede são os conjuntos de normas que permitem duas ou mais máquinas conectadas à internet se comuniquem. Essas normas operam como uma linguagem universal, que pode ser interpretada por dispositivos (computadores, notebooks, celulares, ...) de qualquer fabricante, por meio de qualquer sistema operacional.

Eles são responsáveis por pegar os dados transmitidos pela rede e dividi-los em pequenos pedaços, que são chamados de pacotes. Cada pacote carrega em si informações de endereçamento de origem e destino. Os protocolos também são responsáveis pela sistematização das fases de estabelecimento, controle, tráfego e encerramento.

Porém algumas normas apresentam falhas que podem ser exploradas para fornecer ao atacante algum tipo de benefício.

Abaixo você encontrará uma lista com alguns protocolos monitorados pela FURG, porque são vulneráveis e alguns links de estudo.

Campanha_layout_base

Campanha de Boas Práticas Digitais

Canais de comunicação

Para entrar em contato com a ETIR, utilize os seguintes canais de comunicação:

* Canal de “Solicitações” do Sistemas FURG;

* E-mail: etir@furg.br;

* Telefone: (53) 3233-6568;

* Presencialmente no CGTI, em casos emergenciais.

Canais Oficiais de Comunicação

Canais Oficiais de Comunicação

Um incidente de segurança é qualquer evento adverso, confirmado ou sob suspeita, relacionado à segurança de sistemas de informação levando a perda de confidencialidade, integridade ou disponibilidade.

Incidentes de segurança

Você pode fazer denunciar um incidente de segurança usando o sistema de Solicitações do Sistemas FURG, mas fiquei ciente que este canal de comunicação exige autenticação e não garante o anonimato do manifestante.

Outros canais de comunicação:

* E-mail: etir@furg.br;

* Telefone: (53) 3233-6568;

* Presencialmente no CGTI, em casos emergenciais.

Caso você deseje manter-se anonimo, será disponibilizada a Ouvidoria da FURG, como um canal oficial de recebimento de manifestações que envolvam os direitos de titulares, por meio da Plataforma Integrada de Ouvidoria e Acesso à Informação (Fala.BR):

Composição CGSI

Composição do Comitê Gestor de Segurança da Informação

A portaria 1520-2022 do Gabinete do Reitor apresentas as competências e designa os membros do CGSI:

A portaria 2419-2022 do Gabinete do Reitor modifica os membros do comitê.

A portaria 1634-2023 do Gabinete do Reitor modifica os membros do comitê.

A portaria 1037-2024 do Gabinete do Reitor modifica os membros do comitê.

A portaria 1914-2024 do Gabinete do Reitor modifica os membros do comitê.

A portaria 2079/2024 do Gabinete do Reitor modifica os membros do comitê.

A portaria 2726/2024 do Gabinete do Reitor modifica os membros do comitê.

A portaria 2802/2024 do Gabinete do Reitor modifica os membros do comitê.

A portaria 878/2025 do Gabinete do Reitor modifica os membros do comitê.

A portaria 17/2026 do Gabinete do Reitor modifica os membros do comitê.

construção

Em Construção

Entenda Segurança da Informação

Oque é segurança da informação?

É o uso de Medidas técnicas, políticas e de conscientização para garantir a Confidencialidade, Integridades, Disponibilidade, Autenticidade e Conformidade durante todo o ciclo de vida da informação, independente do meio em que ela se encontra.

-

Propriedades da Segurança da Informação

- Autenticidade: propriedade pela qual se assegura que a informação foi produzida, expedida, modificada ou destruída por uma determinada pessoa física, equipamento, sistema, órgão ou entidade com as devidas autorizações;

- Confidencialidade: propriedade pela qual se assegura que a informação não esteja disponível ou não seja revelada a pessoa, a sistema, a órgão ou a entidade não autorizada nem credenciada;

- Disponibilidade: é a garantia de que os usuários autorizados obtenham acesso à informação e aos ativos correspondentes, sempre que necessário;

- Integridade: propriedade pela qual se assegura que a informação não foi modificada ou destruída de maneira não autorizada ou acidental. Uma vez garantida a autenticidade e a integridade, a irretratabilidade (não repúdio) garante que o autor não possa negar a autoria da informação;

- Conformidade: é a garantia do cumprimento das legislações, normas e procedimentos relacionados à segurança da informação, privacidade e proteção a dados pessoais.

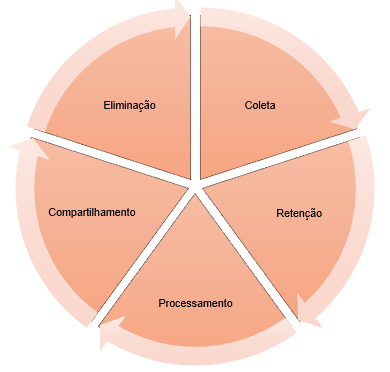

Estado da Informação (Ciclo da Informação)

- Coleta: obtenção, recepção ou produção de dados pessoais independente do meio utilizado (documento em papel, documento eletrônico, sistema de informação, ...).

Retenção: arquivamento ou armazenamento de dados pessoais independente do meio utilizado (documento em papel ou eletrônico, banco de dados, arquivo de aço, ....).

Processamento: qualquer operação que envolva classificação, utilização, reprodução, processamento, avaliação ou controle da informação, extração e modificação de dados pessoais.

Compartilhamento: qualquer operação que envolva transmissão, distribuição, comunicação, transferência, difusão e compartilhamento de dados pessoais.

Eliminação: qualquer operação que visa apagar ou eliminar dados pessoais. Esta fase também contempla descarte dos ativos organizacionais nos casos necessários ao negócio da instituição.

Medidas de Segurança

Estrutura da GSI

A estrutura de gestão da segurança da informação

- O Gestor de Segurança da Informação;

- O Comitê Gestor de Segurança da Informação (CGSI);

- A Equipe de Tratamento e Resposta a Incidentes de Segurança em Redes Computacionais (ETIR);

- O Comitê de Governança Digital (CGDig);

- O Centro de Gestão de Tecnologia da Informação (CGTI);

- Os Gestores das Unidades da FURG;

- O Custodiante da Informação;

- O Usuário dos Ativos de Informação, Sistemas e Serviços da FURG;

- A Coordenação de Arquivo Geral;

- O Comitê Gestor de Proteção de Dados Pessoais (CGPD);

- A Comissão Permanente de Avaliação de Documentos (CPAD/FURG);

- A Comissão Permanente de Avaliação de Documentos Sigilosos (CPADS/FURG).

Função da ETIR

Equipe de Prevenção, Tratamento e Resposta a Incidentes Cibernéticos

Missão: "Coordenar as atividades de tratamento e resposta a incidentes cibernéticos, monitorar as redes, seus serviços e suas vulnerabilidades, receber e notificar qualquer evento adverso à segurança da informação, confirmado ou sob suspeita, preservando, assim, os dados, as informações e a infraestrutura de rede da FURG."

Composição e Autonomia

A ETIR/FURG será estabelecida conforme a Norma Complementar Nº 05/IN01/DSIC/GSICPR, Modelo 1 - Utilizando a equipe de Tecnologia da Informação (TI) existente, onde a Divisão de Segurança da Informação do Centro de Gestão de Tecnologia da Informação (DSI/CGTI) deve atuar como Equipe Central coordenando e atuando as atividades da ETIR/FURG.

O Chefe da DIS/FURG está designado como Agente Responsável pela ETIR e poderá convocar representantes de outros setores do CGTI ou outras unidades/setores da FURG para atuarem na Equipe de Apoio para o tratamento e resposta de determinado incidente cibernético.

A ETIR seguirá o Modelo “Autonomia Compartilhada”, conforme a Norma Complementar Nº 05/IN01/DSIC/GSICPR, detalhado no Plano de Gestão de Incidentes Cibernéticos da FURG.

Competências

Segundo a portaria GAB/FURG N° 48, de 07 de Julho de 2023

Art. 7° À ETIR/FURG compete:

I- garantir que os incidentes cibernéticos na FURG sejam monitorados;

II- desenvolver e implantar o Plano de Gestão de Incidentes Cibernéticos e o Plano de Comunicação de Incidentes Cibernéticos;

III- executar a emissão de alertas e advertências relacionadas a vulnerabilidades e incidentes cibernéticos;

IV- disseminar informações relacionadas à segurança, que sejam ostensivas, e que facilitem a pesquisa e utilização;

V- executar as atividades de tratamento e resposta a incidentes cibernéticos, enviando alertas aos responsáveis e cobrando o retorno em tempo hábil;

VI- executar, quando possível, o tratamento de artefatos maliciosos e vulnerabilidades;

VII- efetuar a análise de segurança na infraestrutura de redes e serviços computacionais da FURG com base nas necessidades e nas melhores práticas de mercado;

VIII- observar os procedimentos de forense digital para registro de eventos, coleta e preservação de evidências de incidentes cibernéticos;

IX- apoiar tecnicamente na elaboração de políticas, normas, notas técnicas e procedimentos direcionados a segurança da informação da FURG; e

X- apoiar, quando demandada, no acionamento de autoridades policiais competentes para a adoção dos procedimentos legais.

Art. 8° Ao Agente Responsável pela ETIR/FURG compete:

I- coordenar o processo de comunicação entre a ETIR/FURG e o Centro de Prevenção, Tratamento e Resposta a Incidentes Cibernéticos do Governo (CTIR Gov), conforme legislação vigente;

II- coordenar as atividades da ETIR/FURG;

III- propor ajustes e medidas preventivas e preditivas ao CGSI/FURG referentes a incidentes ou vulnerabilidades na rede da FURG; e

IV- apoiar e buscar os meios necessários para capacitação dos membros da ETIR/FURG relacionada à segurança da informação.

IPs Bloqueados

Listas de IPs Bloqueados no Firewall da FURG

Em Construção