Tipos de Ameaças e Ataques Cibernéticos

Abaixo você encontrará um pequeno glossário com uma breve descrição de alguns dos tipos de ameaças e ataques mais comuns.

Entenda Segurança da Informação

Oque é segurança da informação?

É o uso de Medidas técnicas, políticas e de conscientização para garantir a Confidencialidade, Integridades, Disponibilidade, Autenticidade e Conformidade durante todo o ciclo de vida da informação, independente do meio em que ela se encontra.

-

Propriedades da Segurança da Informação

- Autenticidade: propriedade pela qual se assegura que a informação foi produzida, expedida, modificada ou destruída por uma determinada pessoa física, equipamento, sistema, órgão ou entidade com as devidas autorizações;

- Confidencialidade: propriedade pela qual se assegura que a informação não esteja disponível ou não seja revelada a pessoa, a sistema, a órgão ou a entidade não autorizada nem credenciada;

- Disponibilidade: é a garantia de que os usuários autorizados obtenham acesso à informação e aos ativos correspondentes, sempre que necessário;

- Integridade: propriedade pela qual se assegura que a informação não foi modificada ou destruída de maneira não autorizada ou acidental. Uma vez garantida a autenticidade e a integridade, a irretratabilidade (não repúdio) garante que o autor não possa negar a autoria da informação;

- Conformidade: é a garantia do cumprimento das legislações, normas e procedimentos relacionados à segurança da informação, privacidade e proteção a dados pessoais.

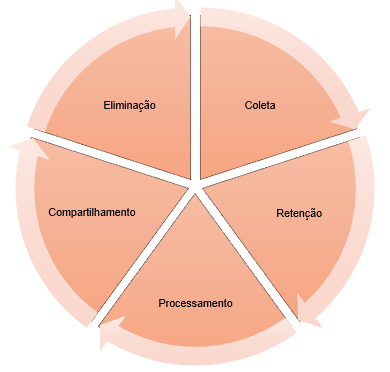

Estado da Informação (Ciclo da Informação)

- Coleta: obtenção, recepção ou produção de dados pessoais independente do meio utilizado (documento em papel, documento eletrônico, sistema de informação, ...).

Retenção: arquivamento ou armazenamento de dados pessoais independente do meio utilizado (documento em papel ou eletrônico, banco de dados, arquivo de aço, ....).

Processamento: qualquer operação que envolva classificação, utilização, reprodução, processamento, avaliação ou controle da informação, extração e modificação de dados pessoais.

Compartilhamento: qualquer operação que envolva transmissão, distribuição, comunicação, transferência, difusão e compartilhamento de dados pessoais.

Eliminação: qualquer operação que visa apagar ou eliminar dados pessoais. Esta fase também contempla descarte dos ativos organizacionais nos casos necessários ao negócio da instituição.

Medidas de Segurança

Estrutura da GSI

A estrutura de gestão da segurança da informação

- O Gestor de Segurança da Informação;

- O Comitê Gestor de Segurança da Informação (CGSI);

- A Equipe de Tratamento e Resposta a Incidentes de Segurança em Redes Computacionais (ETIR);

- O Comitê de Governança Digital (CGDig);

- O Centro de Gestão de Tecnologia da Informação (CGTI);

- Os Gestores das Unidades da FURG;

- O Custodiante da Informação;

- O Usuário dos Ativos de Informação, Sistemas e Serviços da FURG;

- A Coordenação de Arquivo Geral;

- O Comitê Gestor de Proteção de Dados Pessoais (CGPD);

- A Comissão Permanente de Avaliação de Documentos (CPAD/FURG);

- A Comissão Permanente de Avaliação de Documentos Sigilosos (CPADS/FURG).

Função da ETIR

Equipe de Prevenção, Tratamento e Resposta a Incidentes Cibernéticos

Missão: "Coordenar as atividades de tratamento e resposta a incidentes cibernéticos, monitorar as redes, seus serviços e suas vulnerabilidades, receber e notificar qualquer evento adverso à segurança da informação, confirmado ou sob suspeita, preservando, assim, os dados, as informações e a infraestrutura de rede da FURG."

Composição e Autonomia

A ETIR/FURG será estabelecida conforme a Norma Complementar Nº 05/IN01/DSIC/GSICPR, Modelo 1 - Utilizando a equipe de Tecnologia da Informação (TI) existente, onde a Divisão de Segurança da Informação do Centro de Gestão de Tecnologia da Informação (DSI/CGTI) deve atuar como Equipe Central coordenando e atuando as atividades da ETIR/FURG.

O Chefe da DIS/FURG está designado como Agente Responsável pela ETIR e poderá convocar representantes de outros setores do CGTI ou outras unidades/setores da FURG para atuarem na Equipe de Apoio para o tratamento e resposta de determinado incidente cibernético.

A ETIR seguirá o Modelo “Autonomia Compartilhada”, conforme a Norma Complementar Nº 05/IN01/DSIC/GSICPR, detalhado no Plano de Gestão de Incidentes Cibernéticos da FURG.

Competências

Segundo a portaria GAB/FURG N° 48, de 07 de Julho de 2023

Art. 7° À ETIR/FURG compete:

I- garantir que os incidentes cibernéticos na FURG sejam monitorados;

II- desenvolver e implantar o Plano de Gestão de Incidentes Cibernéticos e o Plano de Comunicação de Incidentes Cibernéticos;

III- executar a emissão de alertas e advertências relacionadas a vulnerabilidades e incidentes cibernéticos;

IV- disseminar informações relacionadas à segurança, que sejam ostensivas, e que facilitem a pesquisa e utilização;

V- executar as atividades de tratamento e resposta a incidentes cibernéticos, enviando alertas aos responsáveis e cobrando o retorno em tempo hábil;

VI- executar, quando possível, o tratamento de artefatos maliciosos e vulnerabilidades;

VII- efetuar a análise de segurança na infraestrutura de redes e serviços computacionais da FURG com base nas necessidades e nas melhores práticas de mercado;

VIII- observar os procedimentos de forense digital para registro de eventos, coleta e preservação de evidências de incidentes cibernéticos;

IX- apoiar tecnicamente na elaboração de políticas, normas, notas técnicas e procedimentos direcionados a segurança da informação da FURG; e

X- apoiar, quando demandada, no acionamento de autoridades policiais competentes para a adoção dos procedimentos legais.

Art. 8° Ao Agente Responsável pela ETIR/FURG compete:

I- coordenar o processo de comunicação entre a ETIR/FURG e o Centro de Prevenção, Tratamento e Resposta a Incidentes Cibernéticos do Governo (CTIR Gov), conforme legislação vigente;

II- coordenar as atividades da ETIR/FURG;

III- propor ajustes e medidas preventivas e preditivas ao CGSI/FURG referentes a incidentes ou vulnerabilidades na rede da FURG; e

IV- apoiar e buscar os meios necessários para capacitação dos membros da ETIR/FURG relacionada à segurança da informação.

IPs Bloqueados

Listas de IPs Bloqueados no Firewall da FURG

Em Construção

Mapa do Site

Mapa do site

Monitoramento

Monitoramento da Rede da Dados

Veja a lista com alguns protocolos vulneráveis a ataques, que são monitorados na FURG

Oque é o CGSI?

Comitê Gestor de Segurança da Informação

O Comitê Gestor de Segurança da Informação (CGSI) é um grupo composto por representantes-chave para a segurança da informação da FURG e tem como principal responsabilidade a gestão e o direcionamento das atividades relacionadas à segurança da informação. Seu propósito fundamental é garantir a proteção, confidencialidade, integridade e disponibilidade dos dados e informações da instituição.

As principais atribuições de um Comitê Gestor de Segurança da Informação podem incluir:

-

Elaboração de Políticas e Normas: O CGSI é responsável por estabelecer políticas, normas e diretrizes relacionadas à segurança da informação, definindo os padrões que devem ser seguidos por todos os membros da organização.

-

Planejamento Estratégico: O comitê deve desenvolver um plano estratégico de segurança da informação que esteja alinhado com os objetivos gerais da organização, identificando riscos, ameaças e vulnerabilidades relevantes.

-

Avaliação de Riscos: Realizar avaliações periódicas dos riscos à segurança da informação da instituição, de modo a identificar áreas de vulnerabilidade e tomar medidas proativas para mitigá-las.

-

Implementação de Medidas de Segurança: O CGSI é responsável por implementar medidas e controles de segurança adequados para proteger a infraestrutura tecnológica, sistemas, redes e informações críticas da organização.

-

Gerenciamento de Incidentes: Em caso de incidentes de segurança, o comitê deve coordenar as ações para responder de forma rápida e eficaz, minimizando os impactos e restaurando a normalidade das operações.

-

Conscientização e Treinamento: Promover programas de conscientização e treinamento em segurança da informação para todos os funcionários, usuários e colaboradores da organização.

-

Monitoramento e Auditoria: Realizar monitoramento contínuo dos sistemas e infraestrutura de TI para identificar possíveis ameaças e garantir que os controles de segurança estejam sendo efetivamente aplicados. Além disso, realizar auditorias periódicas para verificar a conformidade com as políticas e normas estabelecidas.

-

Compartilhamento de Informações: O CGSI pode ser um ponto central para o compartilhamento de informações sobre ameaças e incidentes de segurança com outras organizações ou órgãos externos, contribuindo para uma colaboração mais ampla em questões de cibersegurança..

Composição do Comitê

A portaria 1520-2022 do Gabinete do Reitor apresentas as competências e designa os membros do CGSI:

1520-2022 do Gabinete do Reitor

A portaria 2419-2022 do Gabinete do Reitor modifica os membros do comitê.

2419-2022 do Gabinete do Reitor

A portaria 1634-2023 do Gabinete do Reitor modifica os membros do comitê.

1634-2023 do Gabinete do Reitor

A portaria 1037-2024 do Gabinete do Reitor modifica os membros do comitê.

1037-2024 do Gabinete do Reitor

A portaria 1914-2024 do Gabinete do Reitor modifica os membros do comitê.

1914-2024 do Gabinete do Reitor

A portaria 2079/2024 do Gabinete do Reitor modifica os membros do comitê.

2079/2024 do Gabinete do Reitor

A portaria 2726/2024 do Gabinete do Reitor modifica os membros do comitê.

2726/2024 do Gabinete do Reitor

A portaria 2802/2024 do Gabinete do Reitor modifica os membros do comitê.

2802/2024 do Gabinete do Reitor

A portaria 878/2025 do Gabinete do Reitor modifica os membros do comitê.

878/2025 do Gabinete do Reitor

A portaria 17/2026 do Gabinete do Reitor modifica os membros do comitê.

Panorama em teste

Política de Segurança da Informação

Entenda a Política de Segurança da Informação.